可以預見的未來,這種鎖檔案及加密檔案病毒會越來越多,影響範圍也將由傳統主流作業系統的XP & WIN7,逐步蔓延到Win8, Win9, Win10, Mac OS, 及手機平板的Apple iOS & Android系統. 絕對無一倖免。

原因是加密鎖檔案勒索病毒Ransomware這個行業太太好賺了,可以想像就是把台灣傳統產業的詐騙集團搬到網路上去做,成本風險遠遠低於台灣傳統行業:電信詐騙集團,獲利更是遠遠比較高,當然有越來越多公司行號及個人投入這個新興產業。

傳統上,電腦病毒是由少數電腦駭客高手寫出來的,最近出現的加密鎖檔案病毒可能是一個集團的商業產品,這加密檔案勒索病毒產品解決了網路匿名及線上更新及自動化線上金流交易及多國語系支援等問題。

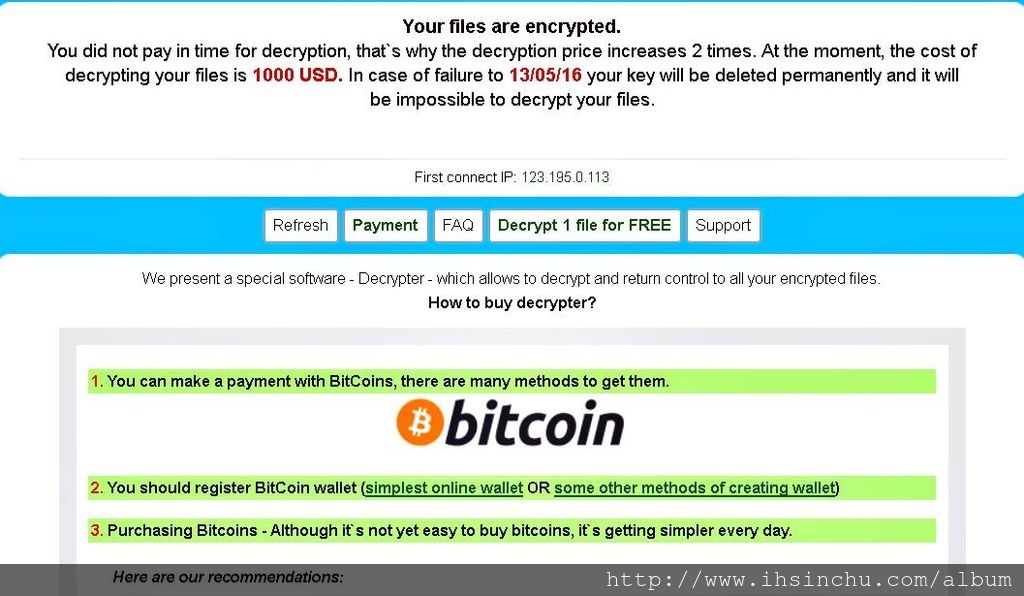

先看看檔案被病毒加密中毒鎖檔案的情況如上圖及下圖,檔案名稱可能會病毒被改過,整個資料夾充滿一堆怪名稱,瀏覽器打開也跳出一堆警告要付款的訊息。勒索病毒解決方法及勒索病毒怎麼解及如何移除勒索病毒,請看下面說明。

請注意:鎖檔案變種病毒也可能不改檔案名稱,但共同特色就是加密鎖檔案,要付贖金才能還原解密檔案。

這不是簡單的文件加密病毒,舉凡所有文件檔、圖形檔、PDF檔、EXCEL、照片都會被病毒加密無法讀取了,真夠狠的。只要有下列副檔名的檔案都會被加密鎖住:*.3fr *.accdb, *.arw, *.bay, *.cdr, *.cer, *.cr2, *.crt, *.crw, *.dbf, *.dcr, *.der, *.dng, *.doc, *.docm, *.docx, *.dwg, *.dxf, *.dxg,*.eps, *.erf, *.indd, *.kdc, *.mdb, *.mdf, *.mef, *.mrw, *.nef, *.nrw, *.odb, *.odc, *.odm, *.odp, *.ods, *.odt, *.orf, *.p12, *.p7b, *.p7c, *.pdd, *.pef, *.pem, *.pfx, *.ppt, *.pptm, *.pptx, *.psd, *.pst, *.ptx, *.r3d, *.raf, *.raw, *.rtf, *.rw2, *.rwl, *.sr2, *.srf, *.srw, *.wb2, *.wpd, *.wps, *.x3f, *.xlk, *.xls, *.xlsb, *.xlsm, *.xlsx.

受病毒感染的電腦可以看到有notepad.exe & dllhost.exe在跑,這兩個程式殺不掉,必須用防毒程式才可能清除掉。

請注意,病毒不斷在變種Camouflage中,不見得每台中毒電腦都有這兩個notepad.exe & dllhost.exe在跑。

病毒還隨時偵測如果使用者開一些查詢程式,例如開taskmgr,procexp,regedit,msconfig,cmd.exe等,病毒會自動先殺掉自己一些容易被發現程式。

厲害的是,連進入WINDOW安全模式還是無法避開這病毒。原來微軟的安全模式SAFE MODE是不安全的啊。

不要看到簡體中文就以為是對岸阿六仔寫的病毒,這些病毒高手應該有成立公司來搞的,因為它們非常有商業頭腦,根據世界上使用語言人數的多寡來PORT到不同語言勒索聲明。

台灣因為用的是繁體中文,病毒集團還沒有興趣寫繁體中文勒索聲明(使用繁體中文的人是少數民族了 ),所以台灣看到的可能是簡體中文或英文如下:

),所以台灣看到的可能是簡體中文或英文如下:

NOT YOUR LANGUAGE? USE https://translate.google.com –>> 勒索病毒集團怕大家看不懂,所以建議大家看不懂可以上google翻譯去看,真是用心良苦。

What’s the matter with your files?

Your data was secured using a strong encryption with RSA-4096. —>> 全部檔案都被編碼加密,用的方法是RSA-4096,其他還有用RSA-2048或AES,總之就是無解。

Use the link down below to find additional information on the encryption keys using RSA-4096 https://en.wikipedia.org/wiki/RSA_(cryptosystem)

What exactly that means?

It means that on a structural level your files have been transformed . You won’t be able to use , read , see or work with them anymore .

In other words they are useless , however , there is possibility to restore them with our help .

What exactly happened to your files ???

!!! Two personal RSA-4096 keys were generated for your PC/Laptop; one key is public, another key is private.

!!! All your data and files were encrypted by the means of the public key , which you received over the web .

!!! In order to decrypt your data and gain access to your computer you need a private key and a decryption software, which can be found on one of our secret servers.

!!! What should you do next ???

In case you have valuable files , we advise you to act fast as there is no other option rather

than paying in order to get back your data.

In order to obtain specific instructions , please access your personal homepage by choosing one of the few addresses down below :

http://k234s.ascotsprue.com/6CD73C8D69649BB —-> 幫受害者開了個人網頁,每個受害者都有自己的個人網頁及解密方法,所以A的解密方法跟B受害者是不同的。

http://ik4dm.mazerunci.at/6CD73C8D69649BB

http://y4bxj.adozeuds.com/6CD73C8D69649BB

If you can’t access your personal homepage or the addresses are not working, complete the following steps:

*** Download and Install TOR Browser – http://www.torproject.org/projects/torbrowser.html.en

*** Run TOR Browser enter in the address bar yyhn7fpvq44cqcu3.onion/6CD73C8D69649BB

Your personal homepages –> 這些網站可能被國際警方破解,所以可能幾天之後就沒用,病毒集團很貼心的在匿名網站洋蔥網.onion上幫受害者開了帳號ID,以方便受害者線上付款。

http://k234s.ascotsprue.com/6CD73C8D69649BB

http://ik4dm.mazerunci.at/6CD73C8D69649BB

http://y4bxj.adozeuds.com/6CD73C8D69649BB

Your personal homepage Tor-Browser yyhn7fpvq44cqcu3.onion/6CD73C8D69649BB

Your personal ID 6CD73C8D69649BB

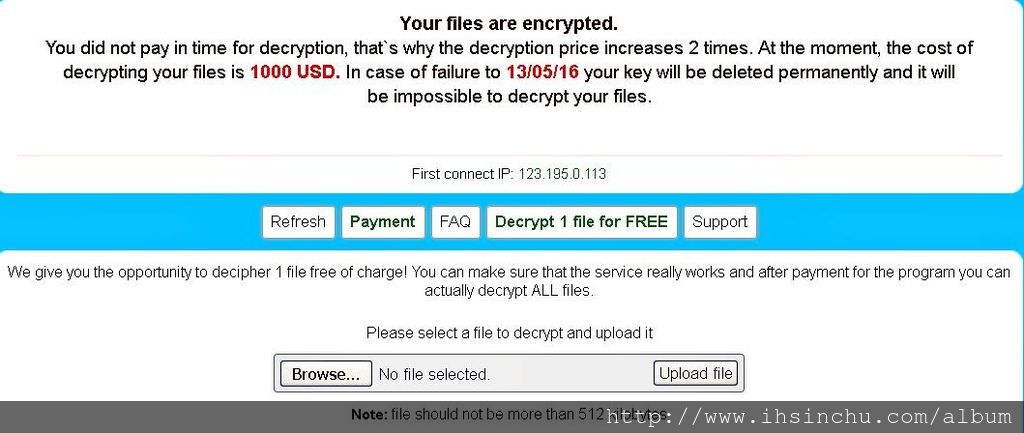

病毒集團付款程序做得非常完善,有線上客服可以解答問題,也有常見問題FAQ,也能夠免費為受害者解鎖一個檔案來證明我不是騙你的,真是高招。

我們先試試真的有免費解碼一個檔案嗎?照上圖使用說明上傳一個被加密鎖住的檔案,隔了幾分鐘,真的有檔案可以下載回來,這個下者回來的檔案果真還原回原來的圖片。

網路上面有人說,付完贖金解碼完後,電腦可以繼續用,這些話千萬不要信,用防毒軟體掃描一下找出這些病毒,有偷密碼的,有開後門一堆,也有些人說把這些病毒殺完電腦就可以用了,這也千萬不要信,因為這病毒很難殺乾淨。

最好的方法只有格式化FORMAT重灌作業系統,那一堆應用程式怎麼辦?這真的沒辦法,不重灌基本上就是把自己的帳號密碼及所有重要檔案繼續曝露在高風險下,這個加密勒索病毒真的太恐怖了!

Registry Values Detected: 1

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run|Microsoft (Trojan.Agent.MSGen)

Registry Data Items Detected: 0

(No malicious items detected)

Folders Detected: 0

(No malicious items detected)

Files Detected: 46

C:\Documents and Settings\Administrator\Local Settings\Temp\1079.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\1131.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\1488.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\1498.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\153D.tmp.exe (Backdoor.Agent.QAZ)

C:\Documents and Settings\Administrator\Local Settings\Temp\1598.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\15F7.tmp (Backdoor.Bot)

C:\Documents and Settings\Administrator\Local Settings\Temp\182F.tmp.exe (Trojan.Crypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\19AB.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\1CBB.tmp.exe (Trojan.Sharik)

C:\Documents and Settings\Administrator\Local Settings\Temp\1CE0.tmp.exe (Trojan.Sharik)

C:\Documents and Settings\Administrator\Local Settings\Temp\1CEF.tmp (Trojan.Crypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\1EF2.tmp.exe (Trojan.Sharik)

C:\Documents and Settings\Administrator\Local Settings\Temp\22E2.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\24C4.tmp (Trojan.Dropper)

C:\Documents and Settings\Administrator\Local Settings\Temp\2E1A.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\2E29.tmp (Trojan.Dridex)

C:\Documents and Settings\Administrator\Local Settings\Temp\321.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\33E3.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\37.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\3972.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\3E6A.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\3F3.tmp (Ransom.Cerber)

C:\Documents and Settings\Administrator\Local Settings\Temp\4013.tmp.exe (Ransom.Locky)

C:\Documents and Settings\Administrator\Local Settings\Temp\423.tmp.exe (Trojan.Bedep)

C:\Documents and Settings\Administrator\Local Settings\Temp\42EC.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\44FE.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\4503.tmp (Trojan.Injector)

C:\Documents and Settings\Administrator\Local Settings\Temp\6CF.tmp.exe (Trojan.FakeMS)

C:\Documents and Settings\Administrator\Local Settings\Temp\9C3.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\AEF.tmp.exe (Trojan.FakeMS)

C:\Documents and Settings\Administrator\Local Settings\Temp\C2.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\FE4.tmp.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\{000E819F-6BD5-4D5C-A8F9-54EC1CBF0824}\TMPA6C.exe (Trojan.Kovter)

C:\Documents and Settings\Administrator\Local Settings\Temp\{31E0D541-1C39-4E38-8D47-EA21C79C6C5D}\TMP1252.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\{37834A02-6F7D-4253-93A8-76F1593941D1}\wshelper50.dll (Spyware.PasswordStealer)

C:\Documents and Settings\Administrator\Local Settings\Temp\{4392771B-A70F-451B-860A-482B8E6D3DBD}\perftrack90.dll (Ransom.CryptXXX)

C:\Documents and Settings\Administrator\Local Settings\Temp\{5CD51127-5A20-4A8E-97E2-F45A0CBCDFC2}\eqossnap21.dll (Ransom.CryptXXX)

C:\Documents and Settings\Administrator\Local Settings\Temp\{6811F81E-75A9-4516-B3AC-447D515346FF}\esent61.dll (Trojan.PasswordStealer)

C:\Documents and Settings\Administrator\Local Settings\Temp\{734B6FD4-27AC-42DF-B10B-DC8AE8AC17B3}\TMPA6A.exe (Trojan.SelfDelete)

C:\Documents and Settings\Administrator\Local Settings\Temp\{AFB990DB-AE15-4D1F-A09B-5A84A160A1C5}\TMPA69.exe (Trojan.SelfDelete)

C:\Documents and Settings\Administrator\Local Settings\Temp\{B17600F6-5212-4801-8401-7AEC8E341506}\d3d10fix.dll (Trojan.Bedep)

C:\Documents and Settings\Administrator\Local Settings\Temp\{B82746B6-DF9B-4C62-B29F-84344380EE7F}\prnntfy31.dll (Ransom.FileCryptor)

C:\Documents and Settings\Administrator\My Documents\ntvxjvvhaujj.exe (Ransom.TeslaCrypt)

C:\Documents and Settings\Administrator\Local Settings\Temp\systemrestore.exe (Trojan.Agent)

C:\Documents and Settings\Administrator\Application Data\uiwgdiag\gebtffeh.exe (Trojan.Agent.MSGen)

加密鎖檔案病毒只收比特幣,因為比特幣有匿名的特性,很難追蹤它的金流,比特幣的興起解決了國際詐騙集團最頭痛的金流問題!

因為超過期限沒有付款,所以要付兩倍贖金,也就是$1000元美金,換算成2.6BTC比特幣! 還有付款期限,期限一過,解碼金鑰就會被加密檔案病毒銷毀,所有被鎖碼檔案就完全沒機會救回來了。

網路上流傳會被感染電腦的特徵都有下列四者其中之一(這完全是胡說八道):

a.舊版Java

b.舊版Adobe Reader。

c.舊版Adobe Flash Player。

d.沒有將Windows Update更新到最新。換言之、如果上述四者都有更新到最新版,那麼感染的機會微乎其微。因XP已經不再更新/修補系統,所以XP無法從系統這部分抵禦病毒入侵。

千萬不要相信上面的胡說八道! 未來越少人用XP,就越少有人有興趣在XP上寫病毒程式,絕對不是因為XP無法抵禦病毒入侵,病毒不是從外面入侵的阿,是自己不小心執行了病毒程式自己不知道吧了。

也有人說WIN8, WIN10不會被檔案加密勒索病毒感染,請大家趕快升級到WIN8, WIN10。

這應該是微軟放出來的假消息,希望大家趕快升級到他賣不好的WIN8 WIN10。

基本上,病毒集團研發的加密鎖檔案病毒是充滿商業考量的,先翻譯成全世界最多人使用的幾種語言,在PORT(移植)到最暢銷的幾種作業系統如XP及WIN7(聽說LINUX也中毒了案例了)。

所以不是WIN8, WIN10不會中毒阿,就跟繁體中文一樣,是很少人用WIN8 WIN10,病毒集團還懶得在WIN8 WIN10上編譯Compile。

大家會問,病毒鎖檔案後如何還原加密檔案?中毒檔案如何解密?如何救回被病毒加密後的檔案?被病毒加密的檔案就真的沒救了嗎?

結論是沒救,如果是重要檔案又沒有備份,只能付贖金了!

為何會中毒?勒索病毒解決方法及勒索病毒怎麼解及如何移除勒索病毒? 是下載、安裝、訪問了什麼軟體、工具、網站,才會中招?

通常是訪問奇怪的網站,或是典籍不該點擊的廣告,或是執行電子郵件附加檔,或是藉由USB傳染等途徑!

根據《ithome》報導指出,《Crypt0L0cker》是在2013年時引發恐慌的勒索軟體,原本在2014年6月被各國警方破獲,但是在2014年年底,有資安公司發現《TorrentLocker》的存在,比起《Crypt0L0cker》是單一的英文版本,《TorrentLocker》講究的是「在地化服務」,有著各國語言版本。《TorrentLocker》是透過電子郵件散佈的,標題則會視當地國家在意的話題,比如沒繳的電話費、候選人的支持等等,資安公司ESET就說「這是一個相當本土化的攻擊手法。」病毒主要鎖定攻擊歐洲國家,包括:英國,澳洲,加拿大,捷克共和國,義大利,愛爾蘭,法國,德國,荷蘭,紐西蘭,西班牙和土耳其等,但在日本也曾發現蹤跡。

最早被駭客用來賺錢,並採用加密方式的勒索軟體,可以追溯至1989年,由Joseph Popp博士開發的PC Cyborg特洛伊木馬程式。受害者被感染後,該軟體會以某些軟體的使用期限已過當成威脅條件,加密硬碟上所有資料,要求受害者向PC Cyborg組織支付189美元,才會解開鎖定的系統。Joseph Popp宣稱這些贖金將會用來支持AIDS研究。

而採取非加密作法的勒索軟體,是在2010年8月被發現的,名為WinLock,是由一位俄羅斯駭客撰寫。受害者電腦被感染後,系統會遭到鎖定,畫面跳出色情圖片,若是受害者想要解除電腦鎖定,必須發送特級SMS簡訊(Premium-rate SMS,大約美金10元),才會解開鎖定。WinLock在俄羅斯與鄰國之間大量肆虐,藉此獲得超過1,600萬美元的不法金額。

根據McAfee發布的2013年第二季安全威脅報告,可以發現勒索軟體在今年大量出現,2012年第四季被發現的勒索數量不到10萬支,今年第一季則增加至15萬支,第二季更成長至32萬支,數量呈現倍數增長。

由統計數據可發現,駭客越來越熟悉如何操作勒索軟體,雖然勒索軟體不像病毒會大量擴散,但因為凶狠的行為,仍造成企業或是個人在資安防護上的新挑戰。

根據賽門鐵克的研究,未來,勒索病毒將會侵襲行動裝置,使用者必須加強自己的資安意識,養成良好的電腦使用習慣,才能降低綁架檔案勒索病毒的威脅,否則在嚴密的資安防護措施都是白搭。

勒索病毒肆虐 台灣每8秒1裝置受攻擊。

勒索病毒全球肆虐,引發消費資安危機,趨勢科技針對台灣勒索病毒現況提出警訊,全台平均每8秒就有1個裝置受攻擊,其中高達4成是針對一般消費者的電腦裝置。

台灣勒索病毒攻擊日趨嚴重,根據防毒軟體公司最新統計數據顯示,最近6個月台灣遭勒索病毒攻擊總數超過200萬次,換算平均每8秒就有一個裝置遭受攻擊;其中有4成是針對一般消費者的攻擊。

台灣是亞太區遭勒索病毒攻擊第二高的國家,僅次於日本。2016年上半年整體勒索病毒攻擊次數相較去年同期成長了4倍;其中針對消費端裝置的攻擊在2016第2季相較第1季更是急速成長4倍,可見勒索病毒威脅正以驚人的速度影響一般民眾的生活。

在日漸頻繁的勒索病毒攻擊下,網路大數據顯示消費者最心痛的遭勒索經歷前 3名依序為舊時照片找不到、拯救電腦要花錢以及重要文件打不開,再再都造成消費者難以計算的精神與金錢損失。